- トップ

- 企業・教材・サービス

- トレンドマイクロ、日本と海外の脅威動向を分析「2023年 年間サイバーセキュリティレポート」を公開

2024年4月11日

トレンドマイクロ、日本と海外の脅威動向を分析「2023年 年間サイバーセキュリティレポート」を公開

トレンドマイクロは9日、日本国内と海外における最新の脅威動向を分析した報告書「2023年 年間サイバーセキュリティレポート」を公開した。

それによると、事業停止を招くランサムウェア攻撃の被害は継続的に拡大しているという。2023年に国内法人が公表したランサムウェア被害は70件となり、過去5年で最多の被害件数となった。

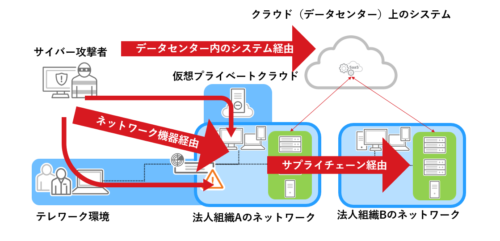

攻撃の侵入起点や経路となるアタックサーフェス(攻撃対象領域)は、2021年はVPNの脆弱性を悪用したネットワーク経由での侵入、2022年はサプライチェーンの弱点を悪用した他組織経由での侵入、そして2023年はクラウド上のデータセンター内のシステム経由での侵入など、年々拡大している。

ランサムウェア攻撃は、メールやWebでの検出、また侵入後のファイルでの検出、主に3つのレイヤーで検出される。2021年から2023年の各レイヤー別の検出数を比較すると、メール(ERS)とWeb(WRS)は減少傾向が見られるが、ファイル(FRS)は増加が続いている。

これは、不特定多数を狙うばらまき型で使われていたメール経由、Web経由の侵入から、主に標的型攻撃で用いられる直接侵入の手法へ攻撃手口が移行していることを示唆している。2021年以降、国内で被害が報告されているVPNの脆弱性を悪用するネットワーク経由やサプライチェーンの弱点を悪用した他組織経由、クラウド上のデータセンター内のシステム経由という初期侵入段階の検出を回避する攻撃が顕著。

侵入される要因として、組織が自社のネットワーク機器やデータセンター内のシステム、サプライチェーンの繋がりを侵入の弱点として認識していないことや脆弱性を放置していることがあげられる。

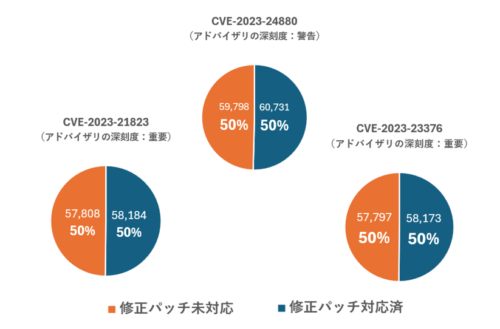

トレンドマイクロが運営する脆弱性発見コミュニティ「Zero Day Initiative:ゼロデイイニシアティブ(以下、ZDI)」が、2023年に公開した脆弱性のアドバイザリは過去最多の1913件となった。2023年に公開した脆弱性のうち、影響を受ける顧客数が最も多い脆弱性のトップ3において、修正プログラムの適用状況を調べたところ、約半数の法人組織が修正プログラム未対応である実態が明らかになった。

サイバー攻撃者は、攻撃可能な脆弱性を見つけると攻撃を試みるため、組織が脆弱性を残存させた場合に攻撃される可能性を高める。仮想パッチ(IPS)を用いて暫時的に脆弱性を悪用する攻撃を防ぐとともに、抜本的な対策である修正プログラムの適用を行うことが重要だという。

「2023年 年間サイバーセキュリティレポート」全文(申込)

関連URL

最新ニュース

- 子どものタブレットに遊び以外で期待する使い道ランキング=アタムアカデミー調べ=(2026年2月24日)

- 河合塾、国公立大学2次試験志願状況分析 共通テスト難化で難関大中心に安全志向強まる(2026年2月24日)

- 志望校を下げた私立大学生の6割が「後悔していない」と回答=武田塾調べ=(2026年2月24日)

- 就職会議、「26卒が後輩におすすめしたい企業ランキング」を発表(2026年2月24日)

- 中学受験、保護者の9割以上が「学習以外の悩み」に直面=feileB調べ=(2026年2月24日)

- 外資就活総合研究所、「生成AI時代におけるITエンジニア職志望学生の意識調査(2027年卒)」公開(2026年2月24日)

- 個別指導塾「スクール IE」、「もったいない努力あるある調査」の結果を公開(2026年2月24日)

- コドモン、京都府和束町の公立保育所が保育ICTサービス「CoDMON」を導入(2026年2月24日)

- 通信制「ワオ高校」、2026年度入試「3月出願」の受付を開始(2026年2月24日)

- サカワ、鶴岡市立朝暘第五小学校のワイード導入事例を公開(2026年2月24日)