- トップ

- 企業・教材・サービス

- デジタルアーツ、最新のEmotet攻撃メールに使われる添付ファイルは2種類のみ

2022年3月28日

デジタルアーツ、最新のEmotet攻撃メールに使われる添付ファイルは2種類のみ

デジタルアーツは24日、マクロ付きofficeファイルについてのセキュリティレポートを公開したことを発表した。

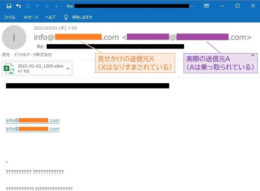

デジタルアーツが受信したEmotetメールの例

Emotetは、2019年後半から2020年前半にかけて国内で猛威を振るったことで、一気に知られるようになったマルウェア。2021年1月末に一度テイクダウンしたが、同年11月に活動再開が確認され、現在国内で被害を大きく拡げている。

Emotetの多くは、メールに記載されたURLリンクや添付ファイルに仕込んだマクロを実行させ、マルウェアをダウンロードさせる手口。こうした添付ファイルは、マクロ付きの「doc」ファイルまたは「xls」ファイル、さらに「docm」や「xlsm」が使われている。

今回、復活したEmotetの攻撃メールを同社で分析し、メール拡散に使われるファイルのパターンを改めて抽出した。それによると、Emotetが2021年11月に再開して以後、メールによる拡散活動では「doc」「docm」「xls」「xlsm」の添付ファイルと、これらを格納した「パスワード付きZIPファイル」、メール内のURLリンクからダウンロードさせるものなど、さまざまな変化が見られたという。2022年3月時点でのメールによる拡散活動は、「xlsm」ファイルが添付されているパターンと「xlsm」を格納した「パスワードZIPファイル」が添付されているパターンの2種類のみとなっているようだという。

「Excel4.0(XLM)マクロ」とは、古いマクロの記述方法。しかし、新しいバージョンのExcelでも未だに実行可能となっており、アンチウイルス回避や解析妨害のため、このマクロを悪用した攻撃が多く存在する。「xlsm」ファイルを開いてコンテンツを有効化(マクロを有効)すると、非表示のシートにばらばらに記述された文字を使って組み立てられたコードによって「Excel4.0マクロ」が実行され、感染へと至るという。

従来のEmotetは、VBAマクロ実行後にPowerShellを呼び出して感染させる手法が多く使われていたが、2022年3月時点では「Excel4.0マクロ」しか用いられていない。

Microsoftは、2021年と2022年に2つの特徴的な発表をしている。まず、「VBAマクロ」は、「インターネットから取得したOfficeファイルのVBAマクロをデフォルトで無効化」する措置を、2022年4月以後に適用する予定。「インターネットから取得したOfficeファイル」とは、メールの添付ファイルも含まれる。また、現在のように利用者がワンクリックで簡単に「VBAマクロ」を有効できるという状況も改善される見通し。次に、「Excel4.0マクロ」は、「VBAマクロ」が有効であっても、「Excel4.0マクロ」だけを無効にできるという措置。こちらはすでに適用されており、2021年末までにMicrosoft 365ではデフォルトで「Excel4.0マクロ」は無効となっている。

Emotetの侵入経路の多くはメールの添付ファイルやメール本文に記載されたURL。このため、メールゲートウェイ部分でメール攻撃を防ぐ、マルウェアのダウンロードをWebプロキシで防ぐ、といった対策が有効ではないかとしている。

関連URL

最新ニュース

- 「TDXラジオ」Teacher’s [Shift]File.257 森村学園初等部 大和田 伸也 先生(前編)を公開(2026年2月23日)

- ヘッドウォータース、東京都教委開催の「モバイルアプリコンテスト2025」を支援(2026年2月20日)

- ラインズ、茨城県龍ケ崎市で入退室管理システム「安心でんしょばと」一斉導入(2026年2月20日)

- 「教育機関の教員に対する生成AIの利用状況に関する調査 2026」協力依頼(2026年2月20日)

- 小中学生の「文系・理系」進路選択、保護者の7割以上が「特に希望はない」と回答 =LUXGO調べ=(2026年2月20日)

- 小学校入学、年長児保護者の84.5%が「不安あり」と回答 =ベネッセ調べ=(2026年2月20日)

- 金沢工業大学とNVIDIA、AI社会実装や高度情報技術者育成で学術連携協力協定締結(2026年2月20日)

- 中央大学、細胞診に即利用できるスタンドアローンAI診断支援システムを世界初開発(2026年2月20日)

- 九州大学、秀逸な若手研究者を採用する「稲盛フロンティアプログラム」第4期公募開始(2026年2月20日)

- 京都芸術大学、通信教育部がバークリー音楽大学・放送大学の一部科目を単位認定(2026年2月20日)